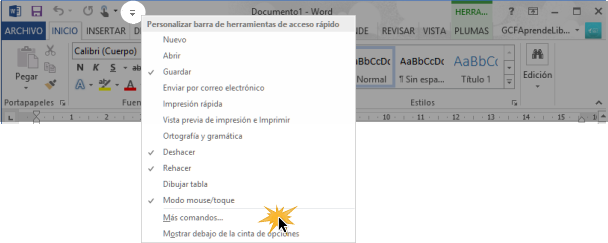

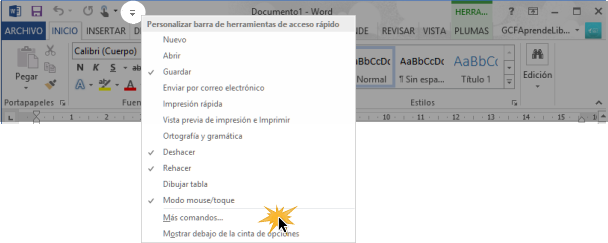

Cómo añadir un comando a la Barra de herramientas de acceso rápido:

Paso 1:

Paso 2:

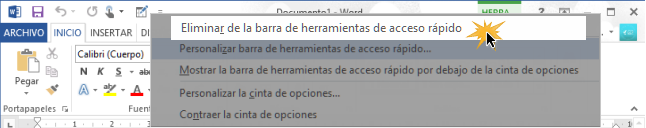

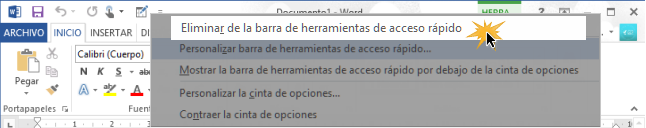

Eliminar comandos de la Barra de herramientas de acceso rápido:

Paso 1:

Paso 2:

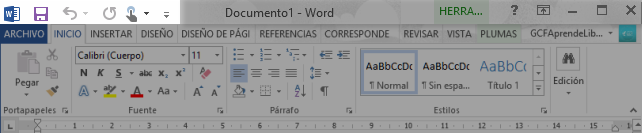

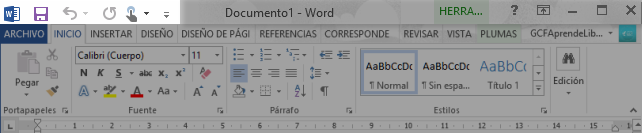

contiene, normalmente, las opciones que más frecuentemente se utilizan. Los botones son Guardar, Deshacer (para deshacer la última acción realizada) y Rehacer (para recuperar la acción que hemos deshecho) y Abrir. El último botón abre el desplegable para personalzar los botones que aparecen en esta barra.

contiene, normalmente, las opciones que más frecuentemente se utilizan. Los botones son Guardar, Deshacer (para deshacer la última acción realizada) y Rehacer (para recuperar la acción que hemos deshecho) y Abrir. El último botón abre el desplegable para personalzar los botones que aparecen en esta barra.

La seguridad en Internet es una rama de la seguridad informática que se dedica a identificar y prevenir todas las amenazas que afectan a la red de redes. Básicamente internet se usa para el intercambio de información, información que puede estar en riesgo. Entre los peligros más habituales que afectan a usuarios y páginas web destacan:

Como ves son varias las amenazas a las que nos enfrentamos cuando navegamos por internet. Por suerte, hay formas de protegerse de ellas.

La primera medida de seguridad básica en internet es contar con un antivirus. Son el primer filtro de protección contra amenazas y existen soluciones gratuitas bastante interesantes. Cualquier dispositivo con conexión debe contar con la protección de un antivirus, y eso incluye a tablets y smartphones.

Las contraseñas son otra de las brechas de seguridad que hay que controlar. Seguramente tengas cuenta en Google, Facebook o Twitter, por citar algunos servicios conocidos. Pero si sientes la tentación de usar siempre la misma contraseña por comodidad, piénsalo dos veces porque es lo contrario que recomiendan los expertos en seguridad informática. Además, de tener una contraseña diferente para cada cosa, éstas deben ser lo bastante seguras y difíciles de adivinar.

Si eres el responsable de una clínica, debes asegurarte de que la información de tus pacientes esté completamente a salvo. Clinic Cloud, nuestro programa de gestión de clínicas en la nube no solo facilita el manejo del historial médico de los pacientes sino que asegura que cumples a rajatabla los preceptos de la LOPD.

La seguridad navegando por Internet es en gran medida cuestión de sentido común. Entre los consejos habituales está evitar las páginas webs sospechosas (la mayoría de los antivirus detectan este tipo de virus). Las webs seguras cuentan con un certificado SSL, lo que significa que la url de la web llevará un https en vez de un http.

La Capa Física (Nivel 1) del modelo de referencia OSI es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico (medios guiados: cable coaxial, cable de par trenzado, fibra óptica y otros tipos de cables; medios no guiados: radio, infrarrojos, microondas, láser y otras redes inalámbricas); características del medio (p.e. tipo de cable o calidad del mismo; tipo de conectores normalizados o en su caso tipo de antena; etc.) y la forma en la que se transmite la información (codificación de señal, niveles de tensión/intensidad de corriente eléctrica, modulación, tasa binaria, etc.)

Es la encargada de transmitir los bits de información a través del medio utilizado para la transmisión. Se ocupa de las propiedades físicas y características eléctricas de los diversos componentes; de la velocidad de transmisión, si ésta es uni o bidireccional (símplex, dúplex o full-dúplex). También de aspectos mecánicos de las conexiones y terminales, incluyendo la interpretación de las señales eléctricas/electromagnéticas.

Cualquier medio de transmisión debe ser capaz de proporcionar una transmisión sin errores, es decir, un tránsito de datos fiable a través de un enlace físico. Debe crear y reconocer los límites de las tramas, así como resolver los problemas derivados del deterioro, pérdida o duplicidad de las tramas. También puede incluir algún mecanismo de regulación del tráfico que evite la saturación de un receptor que sea más lento que el emisor.

La capa de enlace de datos se ocupa del direccionamiento físico, de la topología de la red, del acceso a la red, de la notificación de errores, de la distribución ordenada de tramas y del control del flujo.

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico). Los Switches realizan su función en esta capa.

El cometido de la capa de red es hacer que los datos lleguen desde el origen al destino, aun cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan en castellano encaminadores, aunque es más frecuente encontrar el nombre inglés routers y, en ocasiones enrutadores.

Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el paquete.

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.

En este nivel se determina la ruta de los datos (Direccionamiento físico) y su receptor final IP.

Su función básica es aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes si es necesario, y pasarlos a la capa de red. En el caso del modelo OSI, también se asegura que lleguen correctamente al otro lado de la comunicación. Otra característica a destacar es que debe aislar a las capas superiores de las distintas posibles implementaciones de tecnologías de red en las capas inferiores, lo que la convierte en el corazón de la comunicación.

En esta capa se proveen servicios de conexión para la capa de sesión que serán utilizados finalmente por los usuarios de la red al enviar y recibir paquetes. Estos servicios estarán asociados al tipo de comunicación empleada, la cual puede ser diferente según el requerimiento que se le haga a la capa de transporte.

Por ejemplo, la comunicación puede ser manejada para que los paquetes sean entregados en el orden exacto en que se enviaron, asegurando una comunicación punto a punto libre de errores, o sin tener en cuenta el orden de envío. Una de las dos modalidades debe establecerse antes de comenzar la comunicación para que una sesión determinada envíe paquetes, y ése será el tipo de servicio brindado por la capa de transporte hasta que la sesión finalice.

Esta capa establece, gestiona y finaliza las conexiones entre usuarios (procesos o aplicaciones) finales. Ofrece varios servicios que son cruciales para la comunicación, como son:

Por lo tanto, el servicio provisto por esta capa es la capacidad de asegurar que, dada una sesión establecida entre dos máquinas, la misma se pueda efectuar para las operaciones definidas de principio a fin, reanudándolas en caso de interrupción. En muchos casos, los servicios de la capa de sesión son parcial o totalmente prescindibles.

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén trasmitiendo archivos.

Los firewalls actúan sobre esta capa, para bloquear los accesos a los puertos de un computador.

El objetivo de la capa de presentación es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres (ASCII, Unicode, EBCDIC), números (little-endian tipo Intel, big-endian tipo Motorola), sonido o imágenes, los datos lleguen de manera reconocible.

Esta capa es la primera en trabajar más el contenido de la comunicación que en como se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.

Por lo tanto, podemos resumir definiendo a esta capa como la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor.

Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y servidor de ficheros (FTP). Hay tantos protocolos como aplicaciones distintas y puesto que continuamente se desarrollan nuevas aplicaciones el número de protocolos crece sin parar.

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente. Así por ejemplo un usuario no manda una petición “HTTP/1.0 GET index.html” para conseguir una página en html, ni lee directamente el código html/xml.

Entre los protocolos (refiriéndose a protocolos genéricos, no a protocolos de la capa de aplicación de OSI) más conocidos destacan: